目次

コンピュータヘルプサイトの「Bleeping Computer」は米国時間の1月3日に、「Nearly 11 million SSH servers vulnerable to new Terrapin attacks(約 1,100 万台の SSH サーバーが新たな Terrapin 攻撃に対して脆弱)」と発表しました。

この発表によると、インターネット上に公開された世界中の約1.100万台のSSHサーバーが、「Terrapin攻撃」に対して脆弱とのことです。

このTerrapin攻撃とは、ドイツのルール大学ボーフムの学術研究者によって開発された攻撃方法のことです。

この攻撃方法に対して、セキュリティ監視プラットホームを提供するShadowserverはX(旧Twitter)で 調査を発表しました。

公開されているSSHサーバーのうちTerrapin攻撃に対して脆弱なサーバーが1,100万台ほど存在し、世界全体の約52%を占めると報じました。

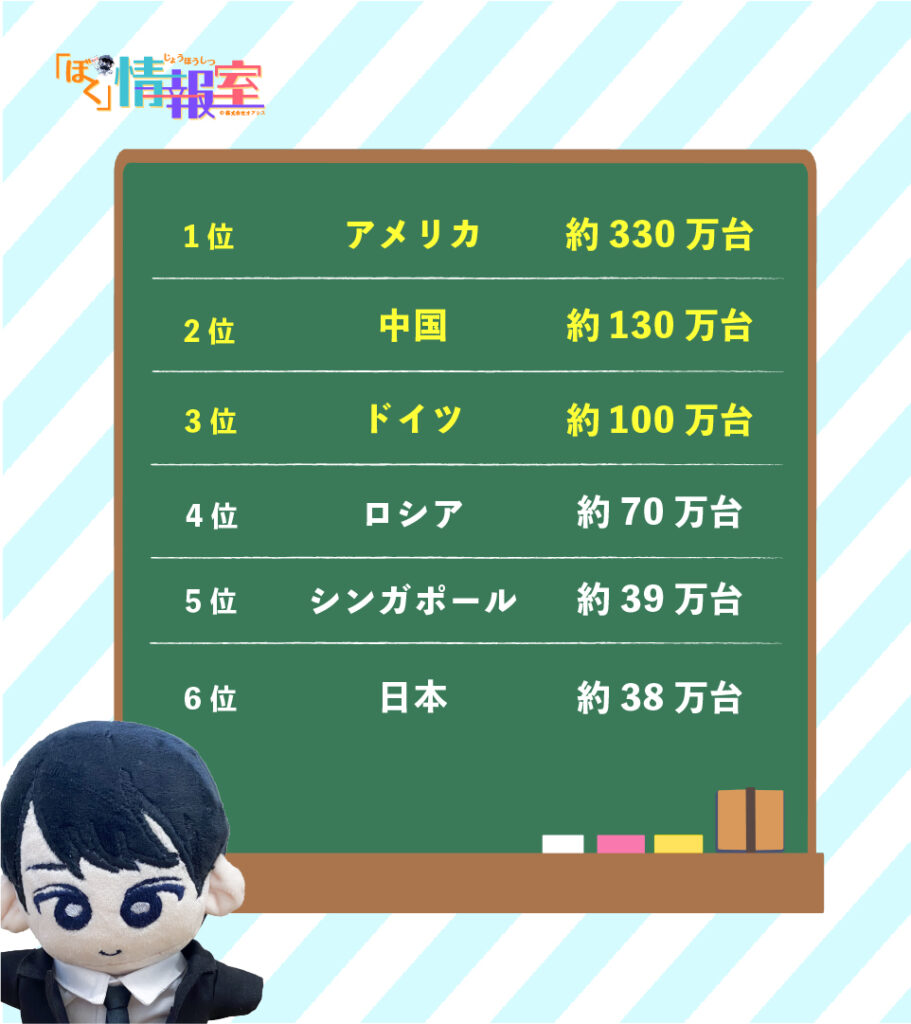

Shadowserverの発表した調査をもとに、Terrapin攻撃への脆弱性の影響を受けるSSHサーバーの世界各国の台数の上位ランキングを作成しました。

1位はアメリカ合衆国で、影響を受けるサーバーは約330万台に上るとのことです。この数は2位である中国の約3倍の数になっています。

2位は中国の約130万台、3位はドイツの約100万台と、トップ3に入ってしまった国はいずれも100万台を超えています。

続いてロシアの約70万台、シンガポールの約39万台。そして日本も約38万台のサーバーに影響があるとされています。他人事ではなく危機感をもって対策する必要がありますね。

1,100万のサーバーのすべてが、直ちに攻撃されるという危険にさらされているわけではありませんが、サイバー攻撃の手段がひとつ増えてしまったという事実は重く受け止めなければなりません。

日本国内でも膨大な数のSSHサーバーが影響を受けることが確認されており、管理者には早急な対策を推奨されています。参考:Terrapin Attack – Paches

早速、2023年12月18日(カナダ時間)OpenBSDプロジェクトはTerrapin攻撃へのセキュリティ修正を含むOpenSSH 9.6/9.6p1のリリースを発表しています。公式のリリース情報はこちらから見れます。

SSHはネットワークを介したリモート端末へのログインや、ファイル転送を安全に行うためのインターネット標準プロトコルです。

筆者は、自社内で運用している仮想サーバーへリモートで繋ぐ際にSSH接続を利用しています。

Unix/Linuxサーバーへ接続する際はSSHかtelnetを使う方が多いのではないでしょうか。

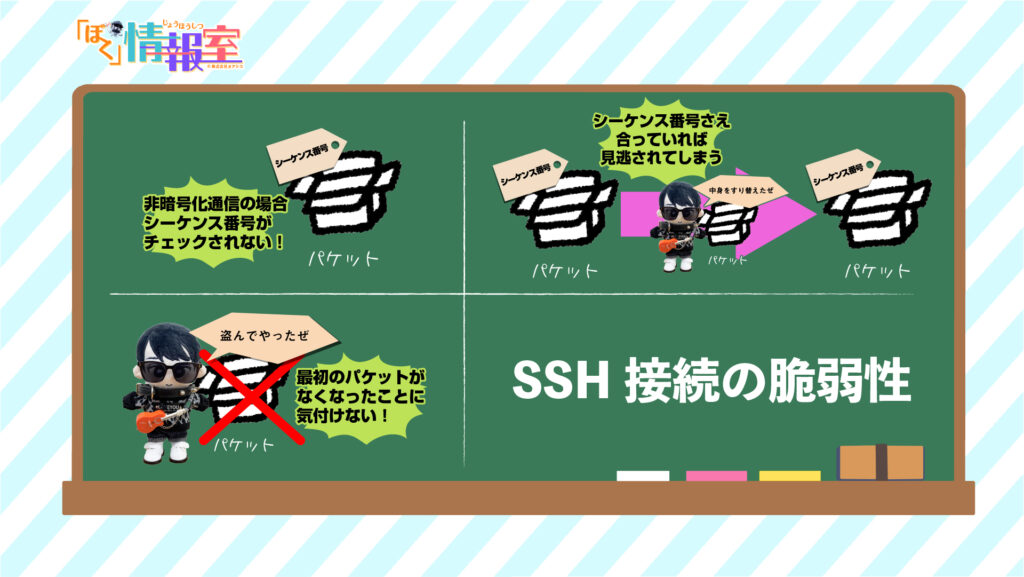

SSHの脆弱なポイントは、主に3点あります。

Terrapin攻撃はこのような脆弱性を利用しています。

カンタンに攻撃手口を図解すると、以下のようになります。

暗号化通信の際、最初のパケット(EXIT_INFO)を落とします。

暗号化していないときにパケットを水増しします。

これにより、サーバー・クライアント認証が弱い形式になってしまいます。最初のパケット(EXIT_INFO)は、自分が認識できる拡張機能の伝達のために使用されています。

この攻撃を行うためには、通信の中継をする必要があるため、中間者攻撃(MITM:Man in the middle attack)に分類されます。

参考:Terrapin 攻撃により OpenSSH 接続のセキュリティが低下する可能性がある

影響を受ける可能性のあるバージョンとパッチ対応済のバージョンが公開されていたので参考にしてみてください。公開されている中でも、なじみ深いものをピックアップしてみました。

| 実装 | 影響を受けるバージョン | パッチ適用済バージョン |

|---|---|---|

| Apache MINA SSHD | 2.11.0 and earlier | – |

| 非同期SSH | 2.14.1 and earlier | 2.14.2 |

| OpenSSH | 9.5 / 9.5p1 and earlier | 9.6 / 9.6p1 |

| SFTP Gateway | 3.4.5 and earlier | 3.4.6 |

| Tera Term | 5.0 and earlier 4.107 and earlier | 5.1 4.108 |

| Win32-OpenSSH | 9.4.0.0p1-Beta | 9.5.0.0p1-Beta |

| WinSCP | 6.1.2 and earlier | 6.2.2 beta |

JPCERTコーディネーションセンターは、2023年12月26日に「JVNTA#95077890 SSH接続の安全性を低下させる攻撃手法Terrapin Attackについて」という脆弱性レポートにて注意喚起を行いました。

この注意喚起の他に、次のような対策を推奨しています。

いかがだったでしょうか?セキュリティ関連は日々進化し、それに伴い攻撃方法も進化しています。

今後の動向にも目が離せませんね!